Habla con un experto

Hable con nuestros expertos acreditados por CREST, para obtener un presupuesto gratuito sobre nuestros servicios integrales sobre pruebas de penetración.

Desliza

Permita que nuestros expertos en seguridad descubran sus puntos débiles de seguridad antes que ellos.

No espere a que se produzca un ataque para poner a prueba sus mecanismos de seguridad, Mondas proporciona pruebas de seguridad proactivas bajo demanda que le permiten asegurarse de que sus ciberdefensas están actuando como se espera. Ataques simulados que emulan las sofisticadas amenazas del mundo real.

Mondas es un proveedor de servicios de Penetration Testing. Nuestra gama de servicios de pruebas de intrusión ayuda a las organizaciones a gestionar eficazmente el riesgo de ciberseguridad al identificar, explotar de manera segura y ayudar a remediar las vulnerabilidades que, de otro modo, podrían llevar a que los datos y los activos se vean comprometidos por ciberdelincuentes.

El Penetration Testing, a menudo conocido como pruebas de intrusión, pruebas de penetración o hacking ético, es un proceso que consiste en la simulación de ciberataques con el objetivo de evaluar la seguridad de una infraestructura informática, tratando de explotar posibles vulnerabilidades de forma segura.

Hable con nuestros expertos acreditados por CREST, para obtener un presupuesto gratuito sobre nuestros servicios integrales sobre pruebas de penetración.

Un firewall, tambien conocido como cortafuegos, supervisa el tráfico entrante y saliente de su red, y trabaja para filtrar y detectar diversas amenazas como malware, phishing y otras formas de ciberataques. Nuestras pruebas de intrusión externas ayudarán a detectar cualquier brecha o debilidad en la configuración actual de su cortafuegos.

Su red interna tiene una variedad de posibles puntos de interés para los ciberdelincuentes, desde sistemas y hosts hasta varios dispositivos de red. Los servicios de consultoría de pruebas de penetración de red de Mondas le ayudan a descubrir qué partes de su red son más vulnerables.

Tanto si trabaja con Amazon Web Services (AWS), Microsoft Azure o cualquier otro proveedor de servicios en la nube, sea grande o pequeño, le ayudaremos a realizar pruebas de intrusión de sus servicios en la nube, rápidas y eficaces, para garantizar la seguridad de los datos manejados por cualquier proveedor o socio de la nube.

Mondas puede realizar Penetration Testing de aplicaciones web a través de un enfoque de caja blanca o caja negra, junto con inspecciones y revisiones manuales. Le guiaremos a través de todo el proceso, desde la recopilación de información y las pruebas de administración de la identidad, hasta la criptografía y las pruebas del lado del cliente.

Los ciberdelincuentes de hoy en día no solo se limitan al envío de phishing y malware. Los servidores físicos, los ordenadores personales y los portátiles de la empresa son dispositivos hardware potencialmente vulnerables y de interés para los ciberdelincuentes. Utilice los servicios de Penetration Testing de hardware de Mondas para asegurar todos los dispositivos físicos de su organización.

Los dispositivos móviles y los smartphones se han convertido en indispensables para la mayoría de las empresas hoy en día. Ya sea un iPhone, un Android o cualquier otro dispositivo conectado, trabaje con Mondas para realizar pruebas de intrusión externas en móviles para asegurar todos los datos de la organización que se manejan en los smartphones.

Mondas ofrece una variedad de servicios de Penetration Testing que ayudan a las empresas a comprobar el correcto cumplimiento de las obligaciones impuestas por las agencias y los organismos reguladores pertinentes. Este servicio está basado en los actuales estándares legales y normativos y marcos de trabjao y buenas practicas de la seguridad como PCI-DSS, HIPAA y NIST que ayudarán a evitar cualquier multa o sanción que pueda resultar de su incumplimiento.

Hable con nuestros expertos acreditados por CREST, para obtener un presupuesto gratuito sobre nuestros servicios integrales sobre pruebas de penetración.

El Red Teaming es un conjunto de operaciones y prácticas cuyo objetivo es el desafío riguroso de los planes, las políticas, los sistemas mediante la adopción de un enfoque de un atacante.

Un ciberataque simulado es lo más cerca que puede estar de comprender cómo de preparada está su organización para defenderse de un ciberdelincuente altamente cualificado y persistente.

Las principales diferencias entre el Red Teaming y el Penetration Testing son la profundidad y el alcance. Las pruebas de Penetration Testing están diseñadas para identificar y explotar tantas vulnerabilidades como sea posible en un corto período de tiempo, mientras que el Red Teaming es una evaluación más profunda llevada a cabo durante un período de semanas y diseñada para poner a prueba las capacidades de detección y respuesta de una organización y lograr los objetivos establecidos.

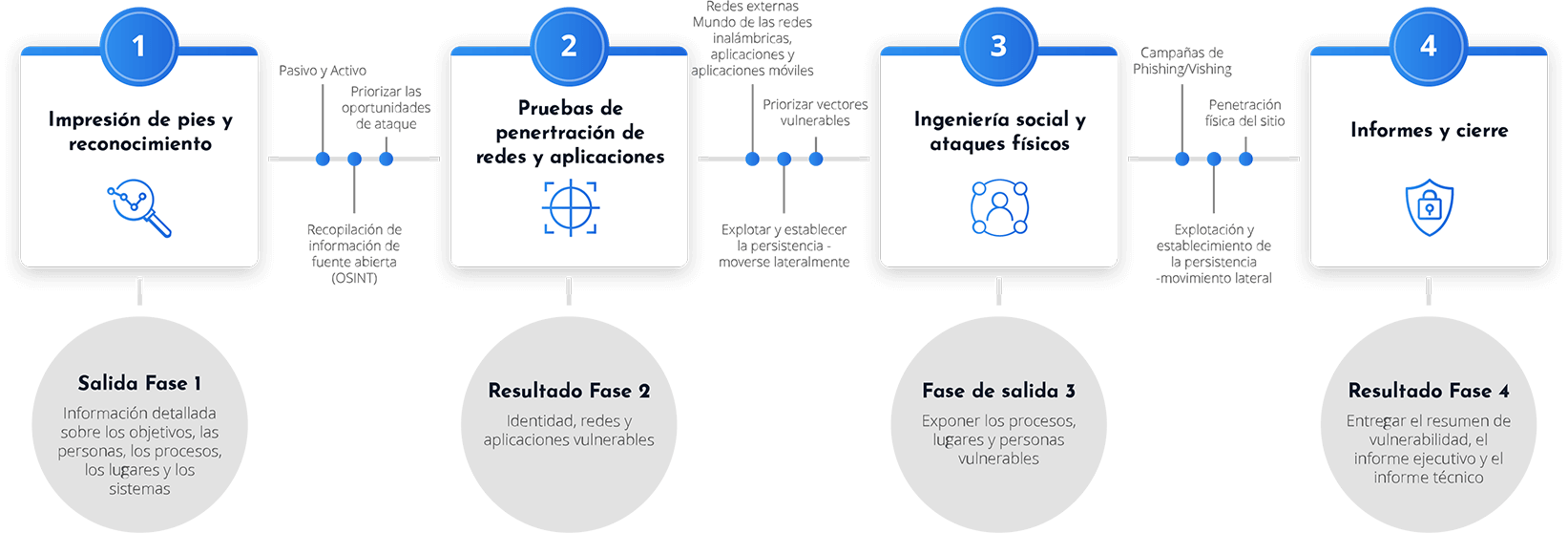

Una operación de red team de Mondas superará el cometido de las pruebas de seguridad tradicionales al poner a prueba de forma rigurosa la eficacia de la tecnología, el personal y los procesos para detectar y responder a un ataque altamente selectivo llevado a cabo durante un periodo de tiempo prolongado.

Echa un vistazo a nuestro folleto gratuito. Entenderás cómo Mondas puede ayudarte a alcanzar tus objetivos de seguridad cibernética.

El Red Teaming descubre riesgos para su organización que las pruebas de Penetration Testing pasan por alto porque se centran sólo en un aspecto de la seguridad o en un ámbito limitado.

Desplegar

La intervención de un Red Team se lleva a cabo desde una perspectiva lo más cercana posible al conocimiento cero, esto significa que su organización en general no es notificada con antelación, ni se le proporciona al Red Team ninguna información previa, intentando así reflejar de cerca como sería un ataque en tiempo real.

Conozca el grado de preparación de su organización para responder a un ataque selectivo diseñado para poner a prueba la eficacia de las personas y la tecnología.

Conozca si los sistemas, los datos y otros activos críticos están en riesgo y la facilidad con la que podrían ser objetivo de los ciberdelincuentes.

El Red Teaming puede ayudar a identificar vulnerabilidades ocultas que los atacantes podrían tratar de explotar.

Reciba un importante apoyo posterior a la operación para abordar cualquier vulnerabilidad identificada y mitigar el riesgo de sufrir ataques en la vida real.

Mediante la simulación de una serie de escenarios, las pruebas del Red Team ayudan a su equipo de seguridad a identificar y abordar las deficiencias en la cobertura y visibilidad de las amenazas.

Comprenda mejor los puntos débiles de la seguridad de su organización y asegúrese de que las futuras inversiones aporten el mayor beneficio.

Hable con nuestros expertos acreditados por CREST, para obtener un presupuesto gratuito sobre nuestros servicios integrales sobre pruebas de penetración.

Al realizar un ejercicio de Red Team, estableceremos objetivos específicos para comprender mejor las vulnerabilidades de su organización que pueden ser explotadas durante un ataque.